Sensible Daten schützen: Klarheit in Gesundheits- und Finanz-Apps

Warum Vertrauen digital so zerbrechlich ist

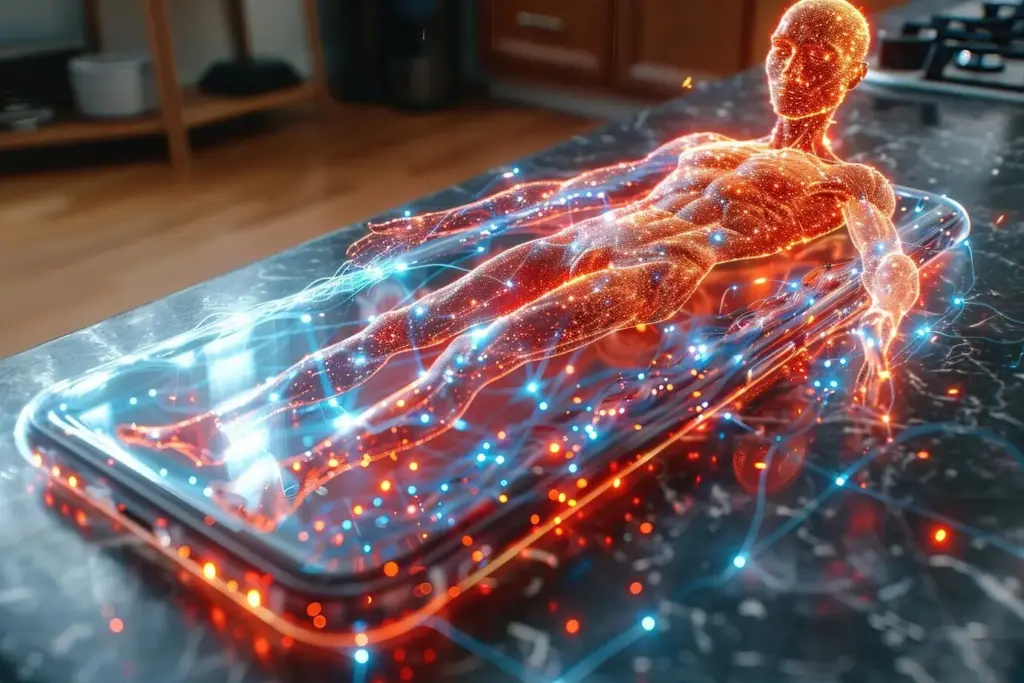

Warum Gesundheitsdaten besonders verletzlich sind

Körperwerte, Diagnosen und psychische Zustände gelten in Europa als besonders schützenswert, weil sie kaum änderbar sind und weitreichende Rückschlüsse ermöglichen. Schon harmlose Aktivitätsdaten verraten Routinen, Aufenthaltsorte und soziale Kontakte. Öffentlich berichtete Fälle, etwa Heatmaps mit Bewegungsprofilen, zeigen, wie sich unscheinbare Aggregationen zu riskanten Einsichten verdichten. Wenn diese Informationen verknüpft werden, entstehen sensitive Muster, die schwer zurückzuholen sind. Deshalb sind Vorsicht, Datensparsamkeit und transparente Einstellungen entscheidend.

Finanzinformationen als Spiegel des Alltags

Transaktionsdaten zeigen, wo wir einkaufen, reisen, spenden und welche Abos wir nutzen. Gemeinsam mit Metadaten wie Zeit, Ort und Händlerkategorie entsteht ein detailreiches Bild von Lebensstil, Prioritäten und möglichem Stress. Selbst ohne Betrug können solche Muster Preisgestaltung, Bonitätsprüfungen oder Werbeprofile beeinflussen. Achten Sie auf Exportfunktionen, strikte Zugriffskontrollen und klare Deaktivierungsmöglichkeiten, wenn Analysen nicht gewünscht sind. Wer versteht, welche Auswertungen stattfinden, kann bewusster entscheiden und unnötige Offenlegungen vermeiden.

Ihr Rechtsrahmen in Europa verständlich erklärt

Unsichtbare Technikfallen hinter beliebten Funktionen

Tracker, SDKs und Partnernetzwerke

Drittlösungen vereinfachen Analysen, bergen aber heimliche Mitleser. Prüfen Sie, ob eine App Anbieter nennt, Opt-out bereitstellt und Ereignisse minimiert. Tools ohne Werbeprofile haben oft ausreichende Diagnostik. Technisch hilft das Abschalten von Hintergrundaktualisierung, das Blockieren unnötiger Verbindungen und restriktive Systemberechtigungen. Suchen Sie nach Transparenzberichten oder offenen Sicherheitsprüfungen. Je weniger externe Bausteine eingebunden sind, desto kleiner ist die Angriffsfläche und desto einfacher bleibt die Rechenschaft über Datenflüsse.

Verschlüsselung und Schlüsselverwaltung

Starke Ende-zu-Ende-Verschlüsselung schützt Inhalte, doch nur mit sauberer Schlüsselverwaltung. Unsichere Speicherung, wiederverwendete Tokens oder ungeschützte Backups unterlaufen gute Algorithmen. Achten Sie auf Details wie Gerätebindung, Hardware-gestützte Tresore und klare Wiederherstellungswege. Wenn ein Anbieter Verschlüsselung bewirbt, sollte er Prozesse beschreiben, nicht nur Schlagworte nutzen. Fragen Sie aktiv nach, prüfen Sie Whitepaper und bevorzugen Lösungen mit transparenten Architekturangaben und externen Audits, die nachvollziehbare Sicherheitsgarantien liefern.

Re-Identifikation und Modellinferenz

Selbst wenn personenbezogene Merkmale entfernt wurden, erlauben Verhaltensspuren und seltene Kombinationen Rückschlüsse auf einzelne Personen. In Gesundheits- und Finanzkontexten verstärken sich diese Effekte, weil Muster sehr individuell sind. Moderne Auswertungen rekonstruieren Routinen, Schichtarbeit, Wohnort oder Risikoneigung. Hinterfragen Sie Versprechen vollständiger Anonymität, verlangen Sie technische Details und bevorzugen Anbieter, die strenge Aggregation, Rauschverfahren oder differenziellen Schutz einsetzen. Transparenz über Verfahren reduziert Vertrauenslücken und unklare Erwartungen.

Checkliste vor der Installation und beim ersten Start

Datenschutzhinweise wirklich verstehen

Suchen Sie nach klaren Tabellen zu Datenarten, Rechtsgrundlagen und Empfängern. Allgemeine Formulierungen ohne Beispiele signalisieren Risiken. Wichtig sind Aufbewahrungsfristen, Opt-out-Verfahren und genaue Kontaktpunkte. Wenn Ziele wie Produktverbesserung genannt werden, sollte die Messmethode transparent sein. Fehlt der konkrete Nutzen, lohnt sich Nachfragen. Anbieter mit Reifegrad liefern präzise Antworten und verweisen auf Prüfnachweise. Diese Signale helfen, Qualität zu unterscheiden und fundierte Entscheidungen ohne Zeitdruck zu treffen.

Berechtigungen und Netzwerkeinschränkungen

Fordert eine App Standort, Kontakte oder ständigen Zugriff, überlegen Sie, ob die Funktion wirklich unabdingbar ist. Systemseitige Schutzoptionen wie einmalige Berechtigungen, genaue versus ungefähre Standorte und Hintergrundbeschränkungen bieten feine Stellschrauben. Nutzen Sie Firewalls, Private Relay oder VPNs, um unnötige Verbindungen zu begrenzen. Abschalten der Hintergrundaktualisierung und das Verweigern von Push-Berechtigungen reduzieren Metadaten erheblich. So entsteht ein pragmatisches Gleichgewicht zwischen Komfort und Kontrolle, das langfristig Vertrauen stärkt.

Datensparsam starten und testen

Beginnen Sie mit einem leeren oder pseudonymen Profil, aktivieren Sie nur die zwingenden Features und füttern Sie zunächst Testdaten. Beobachten Sie Netzwerkaktivität, prüfen Sie Export und Löschung. Stellt der Anbieter transparente Protokolle, sind Sie auf gutem Weg. Bitten Sie den Support um konkrete Sicherheitsangaben und erfragen Sie unabhängige Prüfungen. Dieser schrittweise Ansatz schützt vor überhasteten Freigaben und ermöglicht, die App auf Reife, Stabilität und Respekt gegenüber Nutzerinteressen zu bewerten.

Minimalprinzip bei Eingaben und Freigaben

Starke Authentifizierung und Geräteschutz

Bewusstes Teilen mit Ärzten und Finanzdienstleistern

Handeln bei Vorfällen und gemeinsam stärker werden

Erste Hilfe bei Auffälligkeiten

Rechte geltend machen mit System

Gemeinschaft, Feedback und Beteiligung

All Rights Reserved.